社区微信群开通啦,扫一扫抢先加入社区官方微信群

社区微信群

社区微信群开通啦,扫一扫抢先加入社区官方微信群

社区微信群

磁盘加密通常使用特殊目的、专门设计的模式。可以调节的小数据块加密模式(LRW,XEX和XTS)和大数据块的模式(CMC和EME)是设计用于加密磁盘区块的。另外几种工作模式可能会在后面介绍。

在对磁盘的加密中,通常一个扇区大小为512 Byte。加密时将要写入扇区的明文数据进行加密,然后存储到扇区上。解密时,希望能直接读取到一个扇区上的信息进行解密。我的理解是,存储加密的基本要求是:(1) 磁盘加密希望密文不能有扩张,即不能有IV信息等额外的存储信息。(2) 便于随机访问。

XTS属于可调密码。可调密码和通常的密码相比,输入多了一个可以公开的tweak value。在具体操作中,tweak value与明文tweak后(比如做异或)将所得结果送入加密模块,加密后得到的密文再次与tweak value做一次 tweak后才得到输出密文(也可能没有加密后的tweak)。为什么需要此tweak value呢?主要原因在于:(1) tweak可以增加密文的多变性,不改变密钥只改变此值就可以改变密文;(2) 改变密钥的代价比改变tweak value大的多;(3) tweak value是公开的,不担心泄露。

XTS能满足磁盘加密存储的要求。在XTS中,tweak value通常是data unit所在位置,所以就不需要额外的空间存储tweak value。data unit内部类似CTR模式,data unit之间则是相互独立的,因此便于随机访问。

在XTS工作模式中对数据做了以下划分:各术语由大到小解释如下:

标准中使用的有限域为GF(2^128),本原元alpha,生成多項式 f(x) = x^128 + x^7 + x^2 + x^1 + 1, 数 135就是 x^7 + x^2 + x^1 + 1.。有限域上的乘法参见有限域介绍。此标准中任意128bit元与alpha的乘法就是一个线性反馈移位寄存器。

B * alpha = ( B << 1 ) ⊕ ( MSB(B) > 0 ) ? 135:0

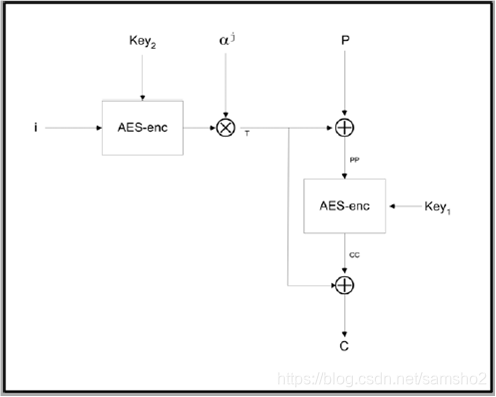

C ← XTS-AES-blockEnc(Key, P, i, j)

步骤如下:

1. T ← AES-enc(Key2 , i) × alphaj(注:× alphaj可以看作是一个线性反馈移位寄存器)

2. PP ← P ⊕T

3. CC ← AES-enc(Key1 , PP)

4. C ← CC⊕T

XTS-AES blockEnc

C ← XTS-AES-Enc (Key, P, i)

步骤如下:

将明文按128bit划分 P = P0 |… |Pm−1|Pm,最后一个块为0——127bit

1. for ( q = 0; q <= m-2; q++ )//前面的块直接做块加密

Cq ← XTS-AES-blockEnc(Key, Pj, i, q);

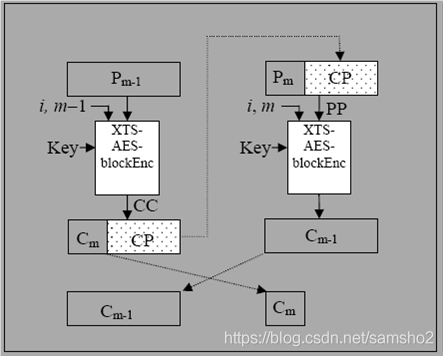

2 b ← bit-size of Pm;//最后两个块的加密要特殊点

3 if ( b == 0 ){

Cm-1 ← XTS-AES-blockEnc(Key, Pm-1, i, m-1)

Cm ← empty

4 }else{

CC ← XTS-AES-blockEnc(Key, Pm-1, i, m-1);

Cm ← first b bits of CC;

CP ← last (128-b) bits of CC;

PP ← Pm | CP;

Cm-1 ← XTS-AES-blockEnc(Key, PP, i, m);

}

5. C ← C0|… |Cm-1|Cm;

最后一个分组不完整时的处理方案

使用同一个密钥,对各个DataUnit分别进行加密即可。各DataUnit间无相关性。

解密与加密类似。在XTS中需要AES解密模块,用在128-bit Block的解密中。

略

TomLibCrypt中与XTS相关的函数如下

int xts_start( int cipher, const unsigned char *key1, const unsigned char *key2, unsigned long keylen, int num_rounds, symmetric_xts *xts);

int xts_encrypt( const unsigned char *pt, unsigned long ptlen, unsigned char *ct, const unsigned char *tweak, symmetric_xts *xts);

int xts_decrypt( const unsigned char *ct, unsigned long ptlen, unsigned char *pt, const unsigned char *tweak, symmetric_xts *xts);

void xts_done(symmetric_xts *xts);

int xts_test(void);

void xts_mult_x(unsigned char *I);

typedef struct {

symmetric_key key1, key2; // 两个密钥

int cipher; // 密码算法

} symmetric_xts;

有个叫TrueCrypt的加密软件就是用的XTS实现,此软件开源。更加关于XTS-AES实现方式方法和技巧可以参见TrueCrypt的源代码。

──────────────────────────────────────

int xts_start( int cipher, const unsigned char *key1, const unsigned char *key2, unsigned long keylen, int num_rounds, symmetric_xts *xts);

// [功能] 初始化XTS

//备注:主要是对key1和key2做密钥扩展

──────────────────────────────────────

──────────────────────────────────────

int xts_encrypt( const unsigned char *pt, unsigned long ptlen, unsigned char *ct, const unsigned char *tweak, symmetric_xts *xts);

// [功能] 加密一个 data unit

//备注:

// 同一个KeyScope内的DataUnit共享密钥,所以只需首次使用时调用 xts_start

// 以后直接对每个DataUnit调用xts_encrypt即可;

// 在不同KeyScope内的DataUnit无法共享密钥,所以需要在更新密钥时调用 xts_start。

──────────────────────────────────────

──────────────────────────────────────

int xts_decrypt( const unsigned char *ct, unsigned long ptlen, unsigned char *pt, const unsigned char *tweak, symmetric_xts *xts);

// [功能] 解密一个 data unit

//备注:

// 同一个KeyScope内的DataUnit共享密钥,所以只需首次使用时调用 xts_start

// 以后直接对每个DataUnit调用xts_encrypt即可;

// 在不同KeyScope内的DataUnit无法共享密钥,所以需要在更新密钥时调用 xts_start。

──────────────────────────────────────

──────────────────────────────────────

void xts_done(symmetric_xts *xts)

// [功能] 完成XTS

//备注:调用算法的done(), 但AES中done()未作任何事情

//建议最好是销毁密钥相关敏感信息

──────────────────────────────────────

──────────────────────────────────────

int xts_test(void);

// [功能] 测试函数

──────────────────────────────────────

──────────────────────────────────────

void xts_mult_x(unsigned char *I);

// [功能] 在有限域GF(2^128)上与alpha的乘法

//备注:可以看作是线性反馈移位寄存器LFSR

──────────────────────────────────────

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!