社区微信群开通啦,扫一扫抢先加入社区官方微信群

社区微信群

社区微信群开通啦,扫一扫抢先加入社区官方微信群

社区微信群

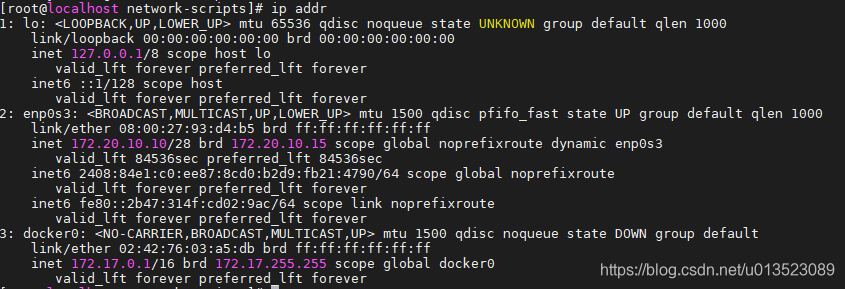

lo:显示了环回接口,该接口被用来允许在本地系统运行网络命令,从而连接到本地系统

本机的ip为172.0.0.1/8(/8为CIDR符号,表示172.0为网络号,0.1为主机号,有点类似子网掩码)

enp0s3:这个网卡是开启连接的,并且显示了ip地址及mac地址

配置说明:/usr/share/doc/initscripts-9.49.46/sysconfig.txt

不同系统版本号可能不同

[root@localhost network-scripts]# cat ifcfg-enp0s3

#Ethernet类型的接口,以太网

TYPE="Ethernet"

PROXY_METHOD="none"

BROWSER_ONLY="no"

#表示从DHCP服务器请求地址信息:dhcp自动获取ip,none/static 固定的ip地址

BOOTPROTO="dhcp"

DEFROUTE="yes"

IPV4_FAILURE_FATAL="no"

IPV6INIT="yes"

IPV6_AUTOCONF="yes"

IPV6_DEFROUTE="yes"

IPV6_FAILURE_FATAL="no"

IPV6_ADDR_GEN_MODE="stable-privacy"

#名字

NAME="enp0s3"

#mac地址

UUID="56ad9933-39f7-4476-a213-8f0a79734e7d"

#设备名

DEVICE="enp0s3"

#表示在系统启动时接口自动调用

ONBOOT="yes"

#防止普通用户启动和停止接口

USERCTL="no"

#是否受network程序管理

#NM_CONTROLLED="yes"

#配置静态ip地址,需要将BOOTPROTO设置为none

#IPADDR=192.168.56.100

#子网掩码

#NETMASK=255.255.255.0

#网关:确定了指向internet的路由器的地址

#GATEWAY=192.168.0.100

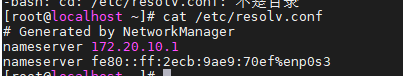

#防止DHCP覆盖/etc/resolv.conf文件,可以放心设置dns服务器,不用担心被覆盖

#PEERDNS="no"

#作为系统上所使用的dns服务器的ip地址写入/etc/resolv.conf文件

#DNS1=114.114.114.114

#DNS2=223.5.5.5

#DNS3=180.76.76.76

设置网络接口别名:一个网卡监听多个ip地址

增加文件:/etc/sysconfig/network-scripts/ifcfg-enp0s3:0 内容如下;启动服务ifup enp0s3:0

注:两个ip需要是固定的,不能自动获取

[root@localhost network-scripts]# cat ifcfg-test

#设备名

DEVICE="enp0s3:0"

ONPARENT="yes"

#配置静态ip地址,需要将BOOTPROTO设置为none

IPADDR=192.168.56.101

#子网掩码

NETMASK=255.255.255.0

一台计算机拥有多个网络接口卡

原因:1、高可用:再同一ip地址上有多个NIC可确保再某一子网停止或者某一NIC中断的情况下地址仍然可以到达与另一个子网相连的NIC

2、性能:如果某一NIC需要处理大量的网络流量,那么可以将这些流量分散到多个NIC

实现:我使用的虚拟测试,所以在以上截图中环境中又增加了两个网卡

TODO 待测试

简单的网络配置,法网本地网络的通信被定向到LAN上的合适接口,而与LAN之外的主机所进行的通信则被定向到一个默认网关,从而发送到远程主机。通过自定义路由,从而为特定的网络提供可选路径。

/etc/sysconfig/network-scripts新增文件:route-enp0s3

内容:

TODO需要测试

ADDRESS0=192.168.99.0

NETMASK0=255.255.255.0

GATEWAY0=192.168.0.5

//名称后的数字表示编号

//含义:发往192.168.99的数据包,会通过本地网卡enp0s3发送,并被定向到192.168.0.5

//网络节点上。该节点将提供到另一个网路的路由,而该网络包含了193.168.99地址范围的主机

可以使用rote命令查看路由信息,我的centos系统命令是rotel

tranceroute www.baidu.com进行路由跟踪

企业网络中可以还可能将linux作为路由器,DHCP服务器,DNS服务器,代理服务器

根据功能的不同,防火墙可以被分为不同的类别。

linux的防火墙主要是基于主机的网络层防火墙,主要由iptables实用工具进行管理

可以使用firewalld可视化工具进行配置防火墙的规则(一般linux的发行版本,都在iptables中增加了firewalld服务,更加灵活的管理防火墙规则);可能需要安装这个工具通过yum

表(netfilter/iptable表)

filter表:提供了防火墙的数据包过滤功能,定义了数据包进出一级通过linux系统的访问控制策略

nat表:主要用于NAT(网络地址转换),可以针对NAT设置防火墙

mangle表:里面的规则会对数据包进行重构,重构的数据主要用于NAT

raw表:从”连接跟踪“中免除某些网络数据包

security:SELinux系统的附加表,通过mac规则过滤数据包

链

防火墙对数据包分成不同的类别,称为链

INPUT:进入linux的网络数据包

FORWARD:进入linux并且被路由到别处的数据包

OUTPUT:从linux输出的数据包

PREROUTING:被NAT所使用,以便当网络数据包进入linux时,对网络数据包进行修改

POSTROUTING:被NAT所使用,以便当数据包从linux输出之前进行修改

通过将数据包分类后,就可以对其使用对应的策略/规则。

每个表所对应的可用链

| 表 | 链 |

|–|--|

| filter | INPUT,FORWARD,OUTPUT |

| nat | PREROUTING,OUTPUT,POSTROUTING |

| mangle | INPUT,FORWARD,OUTPUT,PREROUTING,POSTROUTING |

| raw | OUTPUT,PREROUTING |

| security | INPUT,FORWARD,OUTPUT |

策略,规则,目标

防火墙可以使用多种方法识别数据包

目标:

ACCEPT:网络数据包被服务器所接受(默认)

REJECT:网络数据包被丢弃且不允许进入服务器,同时发送一条拒绝消息

DROP:网络数据包被丢弃且不允许进入服务器,但不发送拒绝消息

工具:

我的是centos7,不同发行版本的linux可能存在差异

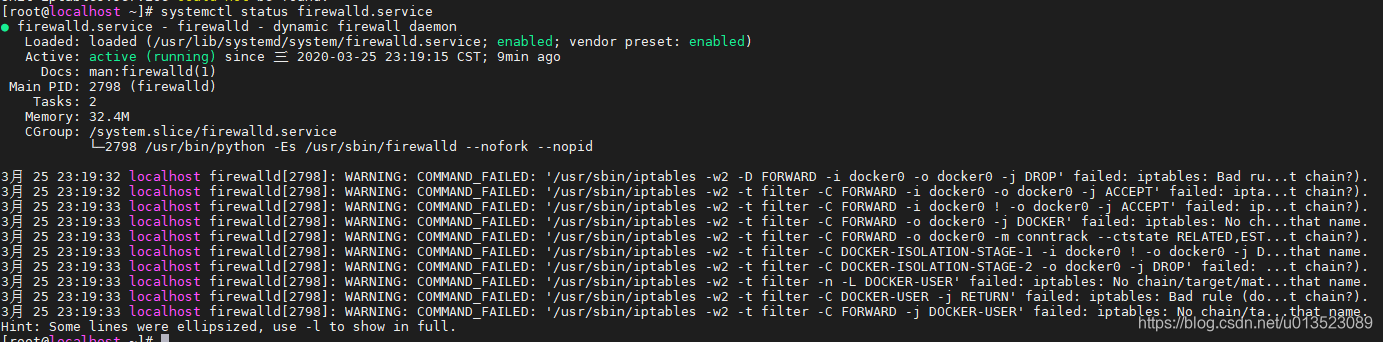

/ # systemctl status firewalld.service 查看防火墙策略

/ # systemctl start firewalld.service 打开防火墙

/ # systemctl stop firewalld.service 关闭防火墙

通过iptables命名可以执行指定防火墙的策略(只是略作了了解)

存储:/etc/sysconfig/iptables-config 修改策略之后,需要从定向到此文件中

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!