社区微信群开通啦,扫一扫抢先加入社区官方微信群

社区微信群

社区微信群开通啦,扫一扫抢先加入社区官方微信群

社区微信群

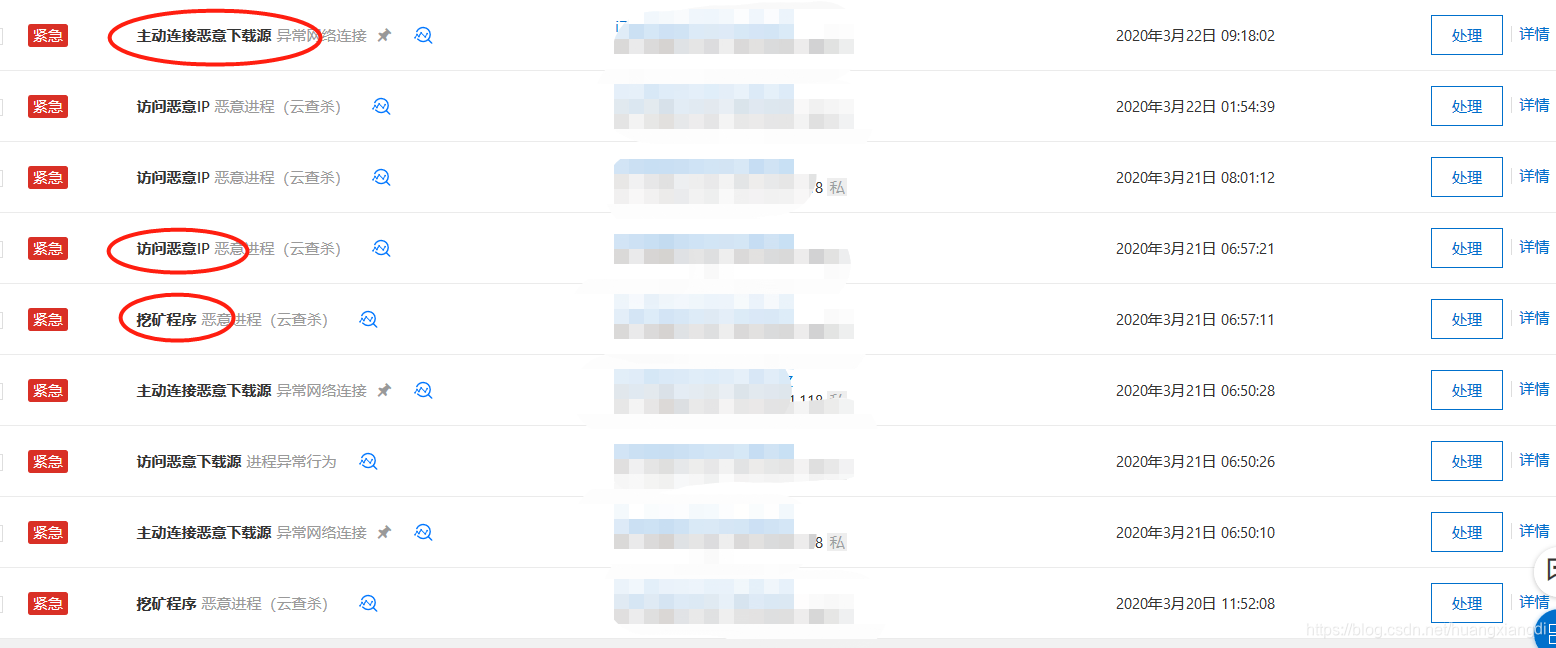

这两天老是收到阿里的警告:

已经明显提示被挖矿可有后台可疑程序在运行

命令行输入:

top

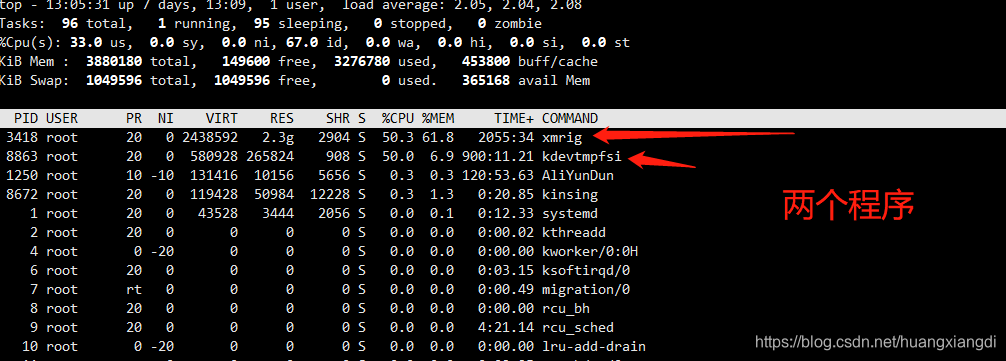

发现两个可疑程序,分别是 xmrig、kdevtmpfsi 通过百度发现两个都是挖矿程序。

在使用top命令查看时发现这两个挖矿程序时有时无,初步怀疑是定时运行的。

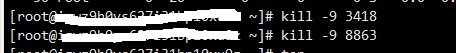

kill -9将进程杀死:kill -9 pid

再次使用top命令查看时发现还在运行,再次深入。

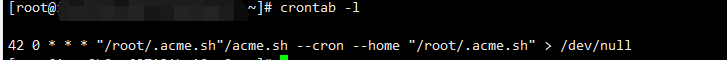

crontab -l

发现无异样???陷入沉思。

。。

。。。

。。。。

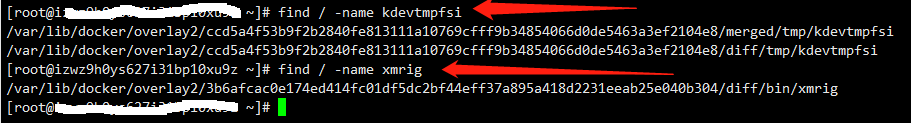

find / -name xmrig

find / -name kdevtmpfsi

发现全部是在docker目录下的,所以断定时docker在使用的过程中被攻击并植入了挖矿程序。

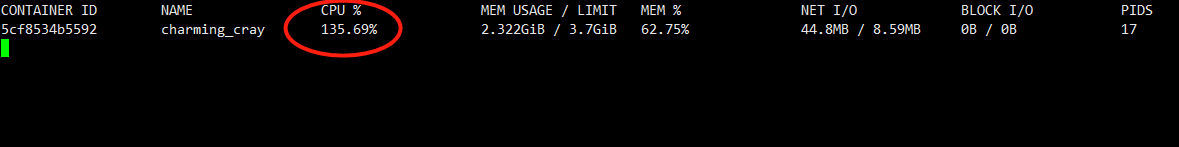

断定了是docker出现的问题,查看docker中运行的容器:

docker stats $(docker ps --format={{.Names}})

我得个乖乖有一个直接飙135%多的cpu占有率的容器。

docker rm -f 容器id

docker rmi -f 镜像id

发现没有占有率比较高的离谱的进程ok了。

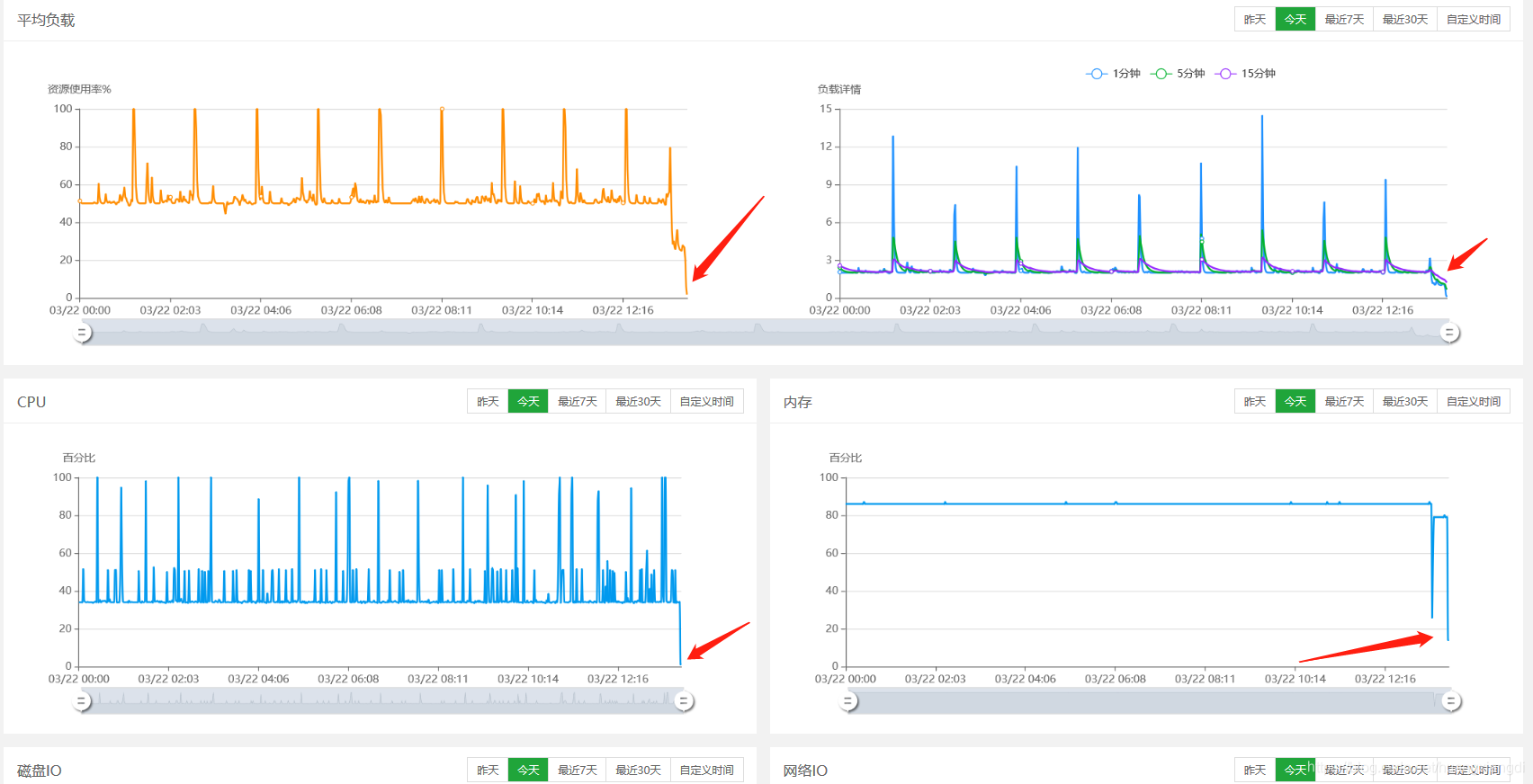

看一下服务器运行的监控:

系统各项指标呈直线下滑状态,恢复了平静。

问题分析:

为什么会通过docker进行植入挖矿程序:

1.开启了docker的远程访问,但是为设置访问认证

2.使用来历不明的镜像

3.安装的docker非来自官方

等等。。

我存在的问题分析:

使用了IDEA开发工具一键部署到docker,docker开启了远程访问,并且未设置访问认证。

处理方式:

1.因为docker开启了远程访问,为了安全起见设置docker的CA认证来保证安全,甚至改端口。

2.通过在阿里控制台得知了攻击方的ip可以使用防火墙进行拦截。

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!