社区微信群开通啦,扫一扫抢先加入社区官方微信群

社区微信群

社区微信群开通啦,扫一扫抢先加入社区官方微信群

社区微信群

上一篇主要讲了整个项目的子模块及第三方依赖的版本号统一管理维护,数据库对接及缓存(Redis)接入,今天我来说说过滤器配置及拦截设置、接口安全处理、AOP切面实现等。作为电商项目,不仅要求考虑高并发带来的压力,更要考虑项目的安全稳固及可扩展。首先我们说说接口安全。

一,接口安全

说起安全,这似乎是IT行业一直以来的重点话题。实际真正的项目安全,更多的是运维工程师(安全专家)从网络和服务器层面保护。目前基本每个大的互联网公司都有一个安全团队(推荐大家了解下阿里安全专家吴翰清)。今天我要说的只是接口安全防护(如何防止恶意请求、数据篡改),这也是好多中高级开发者经常在面试中被问到的话题。首先我说说思路,目前接口安全的基本防护方案就是:令牌+签名,也有采用非对称加密密文传输,https协议传输等方案。

1,令牌+签名

这是今天要说的重点,令牌+签名到底怎么实现接口安全请求呢?

签名实现:最简单的实现就是先把你要请求的参数转化为字符串,再通过MD5给这个字符串加密,然后将加密后的字符串作为签名参数。Java后台再写一个过滤器,当请求进入过滤器,先取出参数在过滤器里按照这个规则生成校验。但在实际开发中,这种方式很容易被他人模仿请求你的接口,那怎么办呢?其实很简单,给MD5生成的那个签名“撒盐”,也就是给那个签名的字符串里的某个或某些片段植入随机字符串,然后在后台过滤器校验时,把这个片段内容取出替换后台生成的参数签名里的那个片段再对比校验。

令牌实现:令牌也就是我们常说的token,在用户登录后,生成一个唯一的token,并将这个token作为key,登录者信息(一般都是封装的登录实体类)作为值存到Redis中,并将token返回给用户。用户要访问其他接口,那你就必须带token,在过滤器检验完签名后,然后取到请求参数里的token,再查询Redis检验Token是否有效,校验不通过直接拦截返回。

部分代码片段

注意,这里都是以封装的实体和工具类处理返回。返回实体及返回工具类代码如下:

自定义异常枚举类:

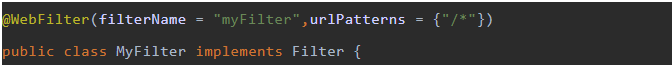

注意:过滤器的一定要实现Filter接口,并添加注解

@WebFilter(filterName = "myFilter",urlPatterns = {"/*"}),如:

然后重写doFilter()方法。

2,非对称密文传输

这个方案实现起来很简单,可以先用RSA生成一对密钥(公钥何私钥),服务端保存私钥,公钥给要访问的客户端,客户端在请求接口时,把参数用RSA公钥加密,服务端接收到客户端请求传入的密文,用自己的私钥解密。这样就算有人获取到你的请求密文,甚至获取到客户端的公钥,那也没用,解不开,哪有人说了,如果拿到公钥了,就可以随意请求你的接口了。哪有你想的那么简单,后台可以在过滤器再加个校验签名不就解决了。对一般的接口,是没必要使用非对称密文传输的,加密解密需要时间开销,所以针对不同的业务场景,选择合适自己的方案。

3,令牌+签名方案测试验证

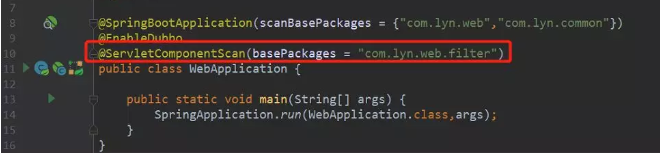

这里我启动服务测试一下,先在启动类里添加包扫描,然后启动服务测试。

在启动服务前,已写好的接口(用户的添加和登录接口)。

参数不带token和签名请求添加用户接口。

参数里随机添加签名(未按约定规则生成)请求接口。

参数里的签名按规则生成并发请求,这时开始验证token。

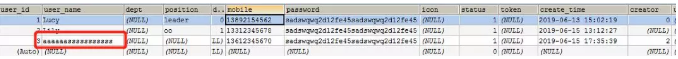

那么我先登录,获取token再发起请求。

再看看数据库。

注:项目源码已共享到Github,如果需要请扫码关注以下公众号,并发送“Springboot”获取。

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!