社区微信群开通啦,扫一扫抢先加入社区官方微信群

社区微信群

社区微信群开通啦,扫一扫抢先加入社区官方微信群

社区微信群

MongoDB

漏洞成因

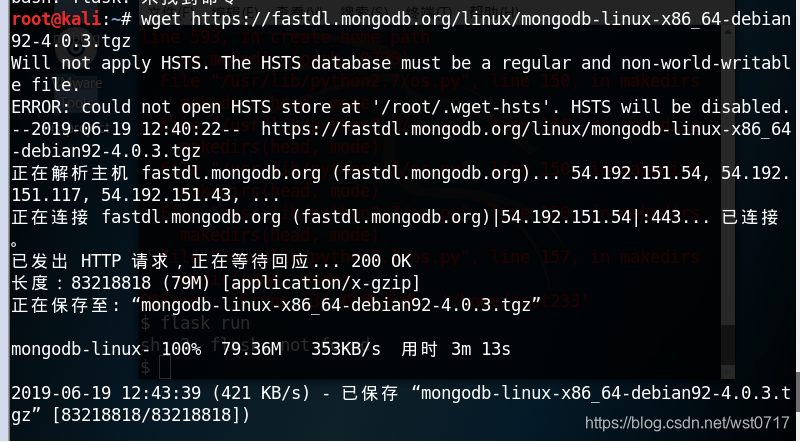

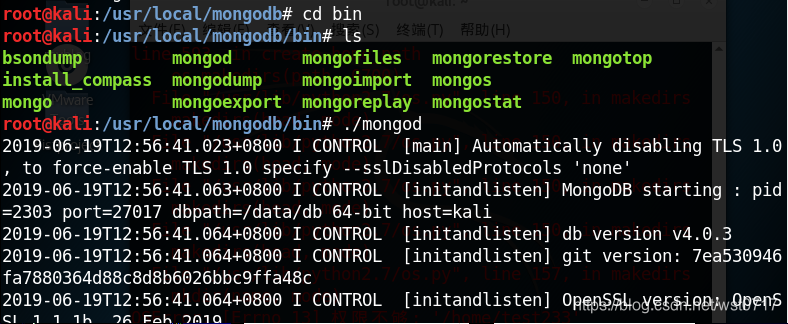

wget https://fastdl.mongodb.org/linux/mongodb-linux-x86_64-debian92-4.0.3.tgz

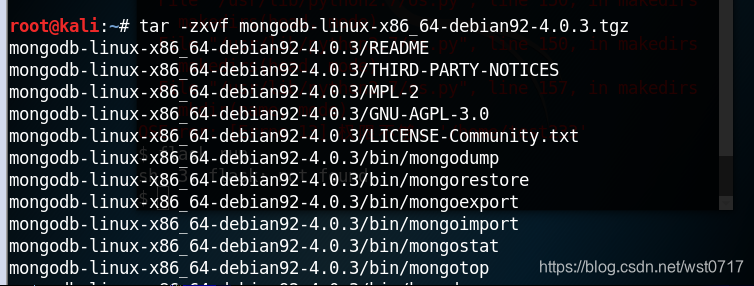

tar -zxvf mongodb-linux-x86_64-debian92-4.0.3.tgz

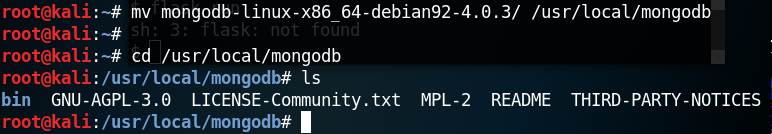

mv mongodb-linux-x86_64-debian92-4.0.3/usr/local/mongodb

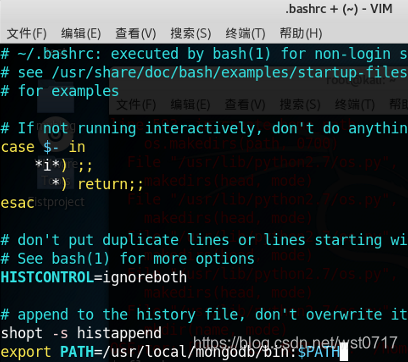

配置 vim mongo.conf

dbpath=/mongodb/data

logpath=/mongodb/logs/mongo.log

logappend=true

journal=true

quiet=true

port=27017

fork=true #后台运行

bind_ip=0.0.0.0 #允许任何IP进行连接

auth=false #是否授权连接

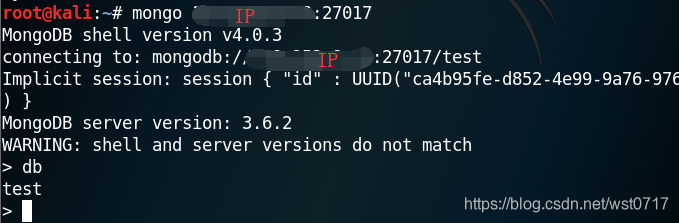

(1)在安全模式下启动MongoDB, 并且同时为需要访问数据库的用户建立相应的权限,合理的配置操作者的使用权限;

(2)使用 iptables 控制端口 27017 (默认端口) 的访问,不允许直接从互联网访问MongoDB的端口;

(3)对登录模块增加用户认证功能;

(4)对数据进行本地异地备份;

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!